Bkav phát hành công cụ miễn phí kiểm tra mã độc WannaCry

- Ngọc Linh

- •

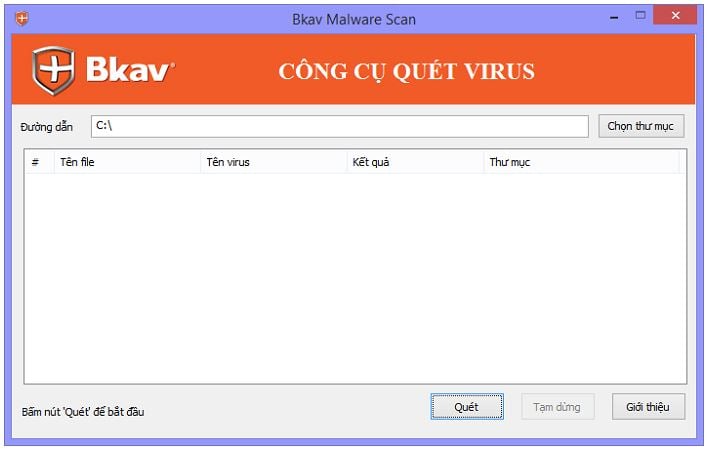

Tập đoàn công nghệ Bkav vừa phát hành công cụ miễn phí kiểm tra WannaCry – mã độc đang tấn công hàng trăm ngàn máy tính trên khắp thế giới.

Ngày 15/5, Tập đoàn công nghệ Bkav đã phát hành công cụ miễn phí kiểm tra WannaCry (còn có tên gọi khác là Wanna Crypt0r hoặc Wanna Crypt) tại địa chỉ http://www.bkav.com.vn/Tool/CheckWanCry.exe.

Theo đó, người dùng máy tính có thể tải công cụ miễn phí này (chỉ dành cho máy tính sử dụng Windows) để kiểm tra mã độc. Công cụ không cần cài đặt mà có thể khởi chạy luôn để quét. Riêng người sử dụng Bkav Pro hoặc Bkav Endpoint sẽ không cần chạy Tool vì đã có tính năng tự động bảo vệ.

Theo Bkav, công cụ này sẽ giúp người sử dụng quét xem máy tính có bị nhiễm mã độc WannaCry không; đồng thời, người dùng có thể kiểm tra và cảnh báo nếu máy tính có chứa đoạn mã “EternalBlue” – là lỗ hổng bảo mật mà mã độc WannaCry đang khai thác để xâm nhập, tấn công máy tính.

Ông Vũ Ngọc Sơn – Phó chủ tịch phụ trách mảng chống mã độc của Bkav khuyến nghị, sau khi quét, nếu phát hiện máy tính có lỗ hổng bảo mật, người dùng cần sao chép toàn bộ dữ liệu quan trọng trên máy, cập nhật bản vá cho hệ điều hành bằng cách vào Windows Update → Check for updates để kiểm tra các bản vá mới nhất từ Microsoft.

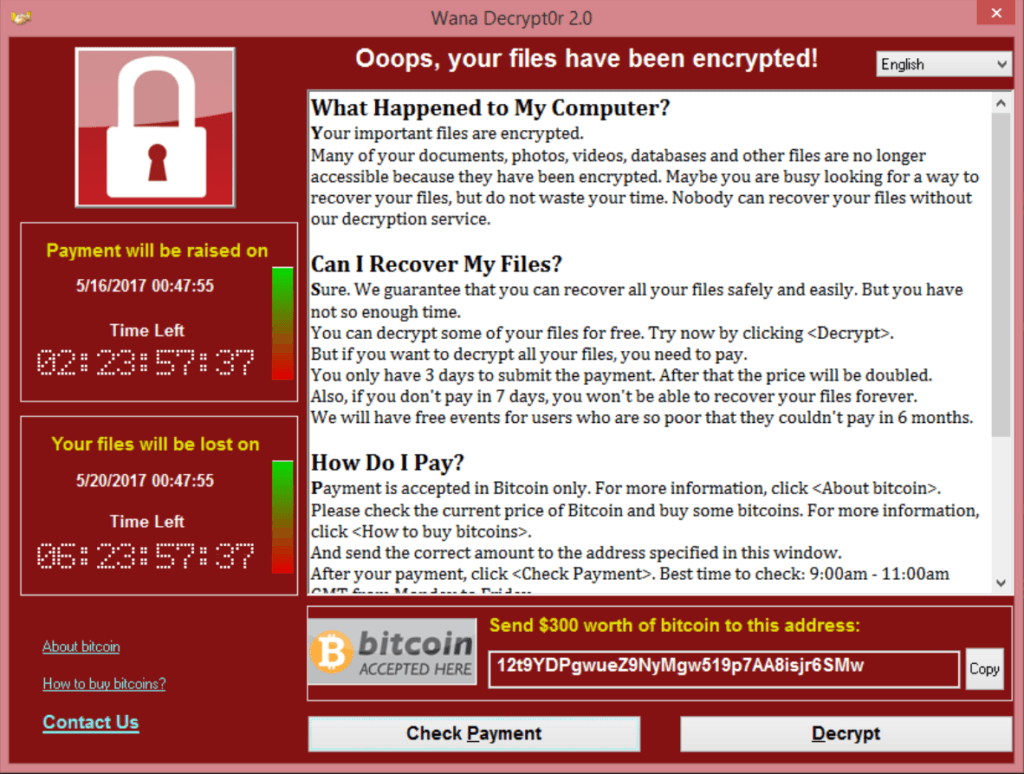

WannaCry có khả năng quét toàn bộ các máy tính trong cùng mạng để tìm kiếm và lây trực tiếp vào các máy có chứa lỗ hổng EternalBlue mà không cần người dùng phải thao tác trực tiếp với file đính kèm hay link độc hại. Vì vậy, chỉ cần một máy tính trong cơ quan/doanh nghiệp bị nhiễm mã độc, toàn bộ các máy tính khác trong mạng sẽ có nguy cơ bị mã độc tấn công, mã hoá dữ liệu.

Trước một số phản ánh của người dùng máy tính thông tin về việc hệ thống Windows và một số phần mềm Antivirus ngăn chặn không cho tải công cụ này, bộ phận kỹ thuật của Bkav cho hay công cụ này vẫn có thể tải về máy tính bình thường, không bị vấn đề gì. Trong trường hợp tập tin CheckWanCry.exe tải về bị lỗi thì có khả năng là lỗi đường truyền nên tập tin không có đầy đủ nội dung, người sử dụng máy tính có thể tải lại.

Ông Vũ Ngọc Sơn cũng cho biết thêm: “Đúng như nhận định cuối năm ngoái của Bkav, năm 2017 sẽ chứng kiến sự bùng nổ của mã độc tống tiền (ransomware) do có thể mang lại “lợi nhuận” trực tiếp, khổng lồ cho hacker. Kiểu lây nhiễm của mã độc Wanna Cprypt0r tuy không mới, nhưng cho thấy xu hướng tận dụng các lỗ hổng mới để tấn công, kiếm tiền sẽ còn được hacker sử dụng nhiều trong thời gian tới, đặc biệt là các lỗ hổng của hệ điều hành”.

Trước đó, mã độc tống tiền WannaCry chỉ trong vài giờ đã lây nhiễm hơn 100.000 máy tính trên thế giới. Ghi nhận bước đầu từ Hệ thống giám sát virus của Bkav sáng ngày 13/5, đã có những trường hợp lây nhiễm mã độc này tại Việt Nam. Con số lây nhiễm được dự báo sẽ tăng mạnh vào tuần này khi một lượng lớn máy tính được bật làm việc trở lại sau hai ngày nghỉ cuối tuần.

Nhiều quốc gia tại châu Á đang nỗ lực ngăn chặn WannaCry

Hôm nay (15/5), nhiều Chính phủ và các hãng kinh doanh tại châu Á đã thông báo tình trạng bị tấn công bởi WannaCry.

Hiện mã độc WannaCry đã xâm nhập hơn 230.000 máy tính tại hơn 150 quốc gia chủ yếu thông qua công cụ e-mail, nhắm vào các nhà máy, bệnh viện, cửa hàng và các trường học trên khắp thế giới.

Tại Trung Quốc, theo tờ South China Morning Post, hàng chục ngàn công ty, khoảng 30.000 tổ chức, hơn 4.300 cơ sở giáo dục đã bị tấn công. Nhiều cơ quan của Chính phủ, bệnh viện, đồn cảnh sát, cửa hàng, nhà ga, hệ thống thanh toán tại một số cây xăng, máy ATM cũng bị ảnh hưởng.

Tại bệnh viện ung thư lớn nhất của Indonexia là Dharmails tại Jakarta, đã có khoảng 100-200 người phải đợi trong phòng chờ sau khi hệ thống máy tính của bệnh viện bị tấn công. Cho tới cuối buổi sáng hôm nay, nhiều người đến khám bệnh vẫn phải điền phiếu thông tin bằng tay. Bệnh viện Dharmails cho biết hệ thống online của bệnh viện đã phục hồi khoảng 70%. Sau vụ tấn công vào bệnh viện Dharmails, Bộ Truyền thông – Thông tin Indonexia đã kêu gọi người dân nước này thực hiện những biện pháp bảo vệ máy tính của mình trước cuộc tấn công của WannaCry.

Tại các khu vực khác của châu Á, các công ty tiếp tục đưa ra cảnh báo khách hàng và nhân viên không click vào vào các file hay đường link lạ.

Tại Hàn Quốc, Cơ quan An ninh mạng của nước này cho hay đã có 4 công ty thông báo họ bị tấn công bởi mã độc vào cuối tuần qua. Các cơ quan an ninh mạng tư nhân cũng phát hiện có khoảng 4.000 địa chỉ IP nội địa bị ảnh hưởng bởi mã độc, phần lớn các IP này được kết nối với hệ thống máy tính của các tổ chức nước ngoài.

ESTsecurity – một công ty an ninh mạng tại Hàn Quốc cho biết đã phát hiện hơn 2.000 cuộc tấn công bởi mã độc vào các cơ sở nội địa. Trước tình trạng lây nhiễm WannaCry, Bộ Khoa học – Công nghệ và Kế hoạch Hàn Quốc đã nâng thêm một mức báo động từ “quan ngại” thành “cảnh báo” vào lúc 18h hôm qua – Chủ nhật (14/5).

Theo Reuters, những kẻ tấn công có thể đã phát triển các phiên bản mã độc mới.

Tại Hong Kong, Michael Gazeley – Giám đốc Điều hành Công ty an ninh mạng Network Box cho biết họ đã phát hiện ra một phiên bản mới của loại mã độc này mà không tấn công qua e-mail như trước đó.

Phiên bản mới này cho phép mã độc tải scripts trên các website bị hack, khi người sử dụng truy cập vào đường link độc hại này sẽ bị ảnh hưởng trực tiếp.

Ngọc Linh (T/h)

Xem thêm:

Từ khóa An ninh mạng mã độc BKAV máy tính WannaCry